Drodzy Administratorzy!

W dzisiejszym odcinku powiemy Wam jak zbudować i uruchomić w Waszych serwerowniach „bombę atomową”.

– Czy wyście do reszty zwariowali?

– Chcecie wysadzać Datacenter w powietrze?

Zobaczmy o co chodzi.

Składniki:

- 1 wybrana TTP ze strony MITRE ATTACK Framework

- 1 wybrany serwer lub stacja robocza

- 1 Administrator

- 1 konsola Powershell

- 1 EDR

Wykonanie:

Krok 1: Ze strony MITRE ATTACK Framework wybrać dowolną technikę ataku.

Np.: T1003.001 – OS Credential Dumping: LSASS Memory (https://attack.mitre.org/techniques/T1003/)

Krok 2: Wziąć Administratora, posadzić go przed konsolą Powershella.

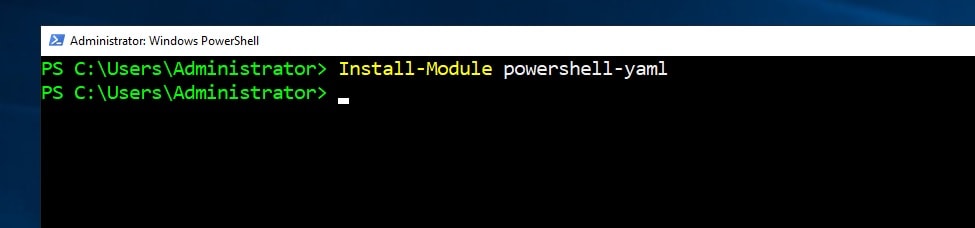

Krok 3: Zainstalować moduł powershella „powershell-yaml”:

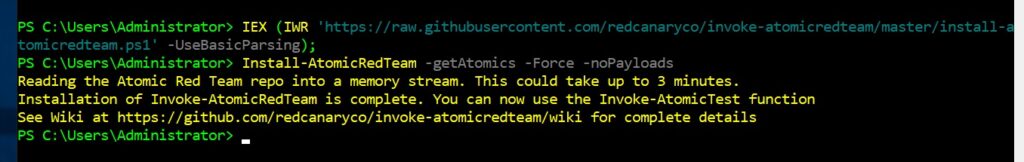

Krok 4: Zainstalować „bombę atomową” oraz „ładunki nuklearne”:

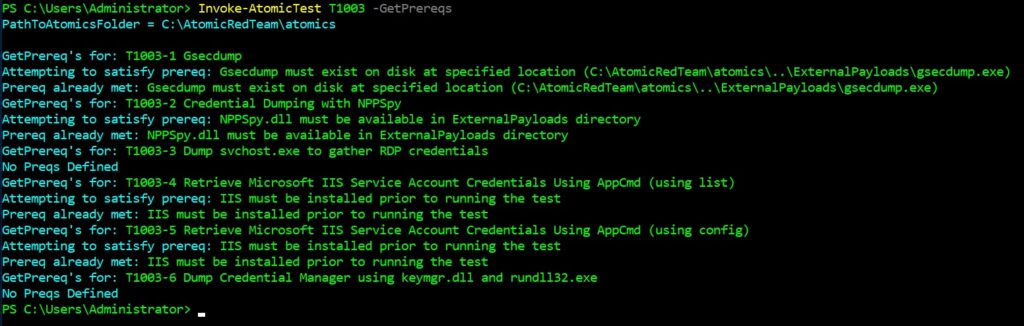

Krok 5: Przygotować „zapalnik”:

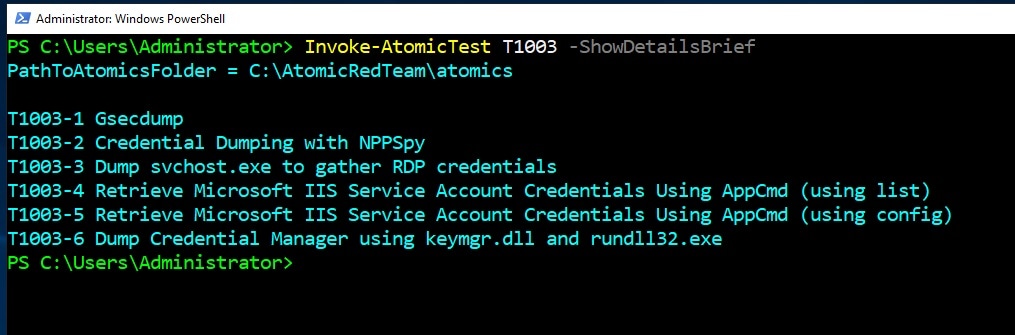

Krok 6: Sprawdzić ustawienia „zapalnika”:

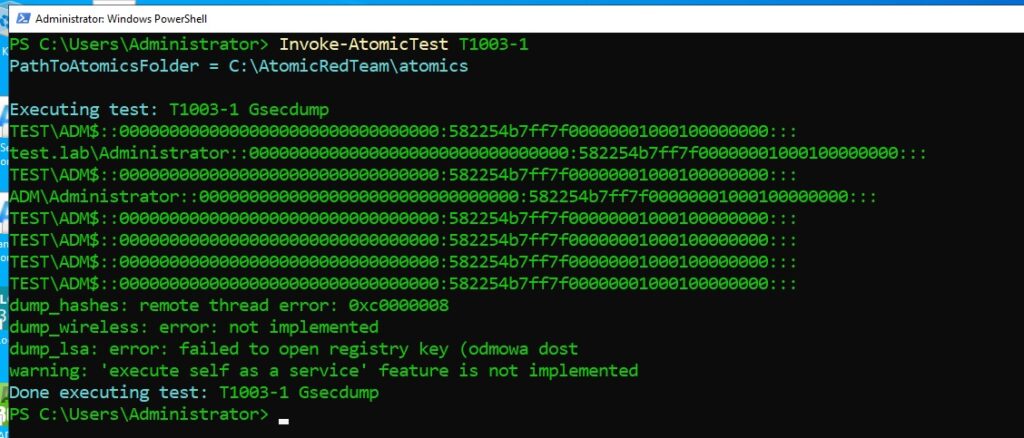

Krok 7: Uruchomić „ładunek nuklearny”:

Krok 8: Zajrzeć do konsoli systemu EDR w celu identyfikacji (lub nie) potencjalnych zagrożeń.

SMACZNEGO!

UWAGA: Przed użyciem skonsultuj się ze specjalistą ds. bezpieczeństwa lub informatykiem!

Pamiętajcie. Wykonywane regularnych testów zabezpieczeń da Wam wiedzę o potencjalnych słabościach i błędach konfiguracyjnych rozwiązań bezpieczeństwa. Wyprzedźcie przeciwnika, śpijcie spokojnie 😊.

Pozdrawiamy

GRUPA DAMIKO

#VulnerabilityManagement #PatchManagement #MITRE ATTACK #Sysmon #EDR