Czy wiesz, jak chronić swoje dane i dbać o prywatność w sieci? W dzisiejszych czasach cyberbezpieczeństwo to kluczowa kwestia, która dotyczy każdego z nas. Dlatego też, z ogromną przyjemnością zapraszamy na nasz nowy cykl artykułów pt. „Z pamiętnika Bezpieczni(a)ka”, poświęconego najważniejszym zagadnieniom związanym z ochroną danych i zabezpieczeniami w sieci. W ramach cyklu omówimy najnowsze trendy i wyzwania w zakresie cyberbezpieczeństwa, przedstawimy porady i narzędzia, które pomogą Ci chronić swoją prywatność w sieci oraz omówimy najważniejsze ataki i sposoby ich unikania. Zapraszamy do lektury i dołącz do grona bezpiecznych użytkowników sieci!

Z PAMIĘTNIKA BEZPIECZNI(A)KA

Drodzy Administratorzy!

Czy wiedzieliście, że jesteście „Hackerami” w swoich firmach?

Czy wiedzieliście, że używanych przez Was systemach operacyjnych (Windows, Linux) znajdziecie narzędzia „hackerskie”?

– Co?

– Jak to?

– Ale, o co chodzi?

Wszyscy na pewno znacie polecenie (narzędzie) „ping”. Używacie go zapewne bardzo często do diagnozowania połączeń sieciowych w Waszych infrastrukturach.

A co jeśli Wam powiemy, że tego narzędzia można użyć do czegoś innego niż tylko diagnozowanie połączeń sieciowych?

Zobaczmy:

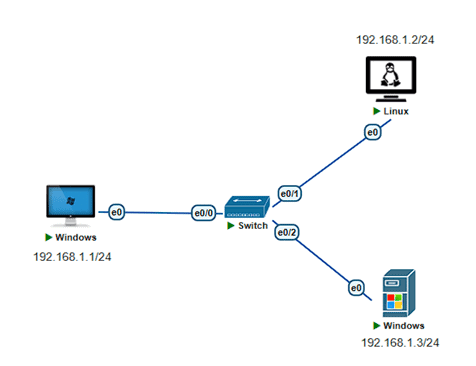

Rozważmy taką, prostą strukturę połączeń:

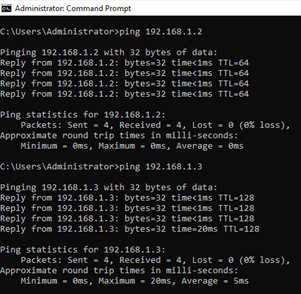

– Widzicie jakąś różnicę?

– Tak!

System operacyjny Linux odpowiada Wam parametrem TTL=64, system operacyjny Windows parametrem TTL=128.

Powyższe zadziała Wam w sytuacji, gdy po drodze nie macie żadnego routera, jeśli jednak takowy znajduje się pomiędzy systemem źródłowym, a docelowym parametry TTL będą odpowiednio zmniejszane.

W związku z tym, że wykrywanie typu systemu operacyjnego jest jednym z pierwszych

i podstawowych działań wykonywanych przez atakujących, wychodzi na to, że używając narzędzia „ping” w Waszych podsieciach, jesteście w stanie określić jakiego typu system operacyjny macie po drugiej stronie.

Tak więc co by nie mówić jesteście „Hackerami” :).

Pamiętajcie! Jeśli „Ktoś” lub „Coś” w Waszej sieci wysyła dużą ilość ruchu ICMP, w krótkim okresie czasu, może być to oznaką działania osób niepożądanych. Przejrzyjcie ustawienia Waszych Firewalli, IPS-ów, IDS-ów i monitorujcie ruch ICMP w Waszych sieciach. Przeglądajcie też regularnie pod tym kątem logi z systemów SIEM .

Pozdrawiamy serdecznie

GRUPA DAMIKO

#FortiGate #FortiSIEM #Log360 #UTM #NGFW.